Wussten Sie, dass 71 % der Unternehmen ständig Probleme mit der Anwendungssicherheit haben und fast die Hälfte von ihnen – 46 % – hartnäckige Fehler als kritischste Sicherheitsrisiken einstufen? In der Praxis sind diese eine tickende Zeitbombe, die eine ernsthafte Herausforderung für Unternehmen darstellt. Egal, ob Sie Programmierer, Systemadministrator oder Sicherheitsmanager sind: Sie müssen OWASP-Sicherheitsschwachstellen kennen, um sich vor Cyberangriffen zu schützen.

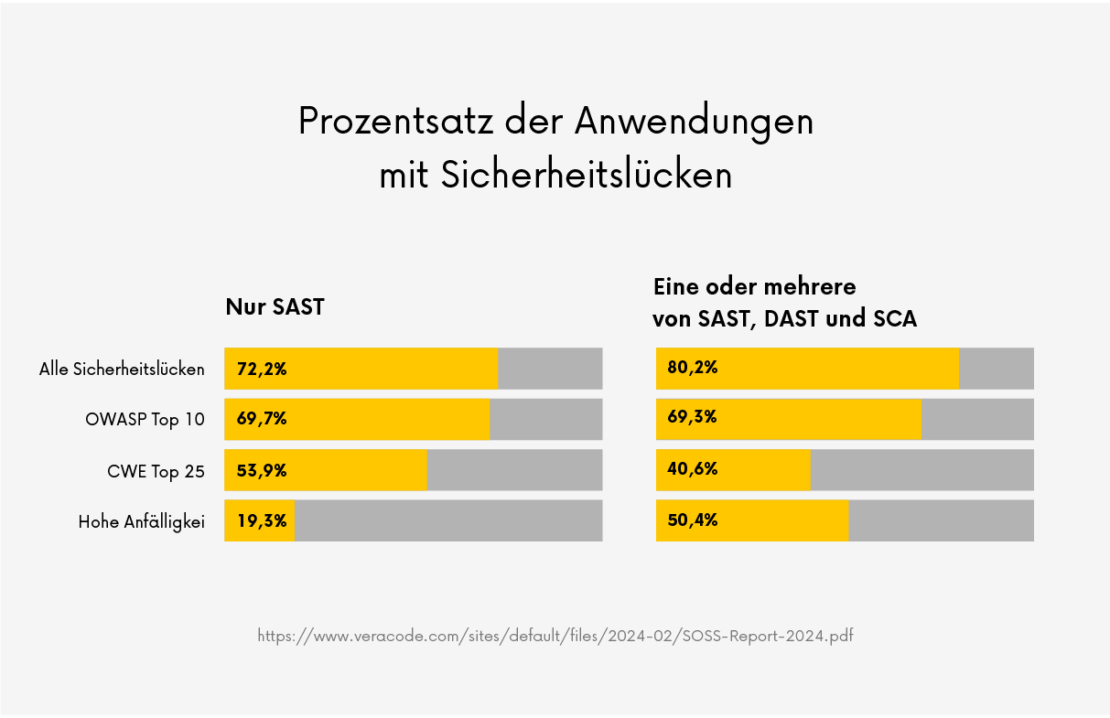

Mit der technologischen Entwicklung nehmen auch die Sicherheitsrisiken für Webanwendungen zu. Wie Sie in der Grafik einer Initiative zur Erfassung der kritischsten Bedrohungen für Webanwendungen unten sehen können, sind 70 % in den OWASP Top 10 der Anwendungen mit Fehlern behaftet.

Bei der Common Weakness Enumeration (CWE) Top 25 – einer weiteren Initiative zur Erfassung der häufigsten und einflussreichsten Sicherheitsschwachstellen – sinkt diese Zahl leicht auf 41 % aller Anwendungen. Laut der Bewertung des Veracode-Berichts vom Februar 2024 weist die Hälfte der Anwendungen Schwachstellen auf, die als hoch (oder sehr hoch) eingestuft werden.

Dies verdeutlicht, dass angesichts der steigenden Zahl von Cyberangriffen und der Kosten, die in die Millionen gehen, der Schutz Ihrer Software und der Datenintegrität für Unternehmen jeder Größe oberste Priorität haben sollte. In diesem Artikel werfen wir einen genaueren Blick auf die häufigsten Bedrohungen der Anwendungssicherheit, die in den Top-10-Berichten von OWASP erörtert werden, und darauf, wie man sie verhindern kann. Hier ein kleiner OWASP Leitfaden.

Inhaltsverzeichnis

Was ist OWASP und warum wurde sie gegründet?

OWASP (Open Web Application Security Project) ist eine internationale Non-Profit-Organisation, die sich für die Verbesserung der Sicherheit von Webanwendungen einsetzt. Die 2001 gegründete Organisation hat mehr als 32.000 Freiwillige aus der ganzen Welt und stellt ihre Sicherheitsressourcen, wie z. B. Tool-Dokumentation, Videos und Foren, kostenlos zur Verfügung.

Das bekannteste Produkt von OWASP ist das OWASP Top 10-Projekt, ein regelmäßig aktualisierter Bericht, der die zehn größten Sicherheitsbedrohungen für Webanwendungen auflistet.

Wenn wir uns über die OWASP Top 10 informieren, müssen wir bedenken, dass diese Liste natürlich nicht alle möglichen Software-Sicherheitsbedrohungen auflistet. Sie dient vielmehr dazu, die kritischsten Bedrohungen für die Sicherheit von Webanwendungen hervorzuheben und einen Ausgangspunkt für Software- und Sicherheitsexperten und -fachleute zu bieten.

Warum ist die OWASP Top 10 wichtig?

Das Verständnis der OWASP-Richtlinien und OWASP-Standards hilft Entwicklern, ihr Wissen über häufige Schwachstellen und Bedrohungen zu aktualisieren, damit sie sicheren Code schreiben können, der das Risiko von Schwachstellen in ihren Anwendungen verringert. Indem sie defensive Programmierregeln und OWASP-Richtlinien befolgen, schreiben Entwickler sicheren Code, der die Wahrscheinlichkeit von Sicherheitsverletzungen im gesamten Softwareentwicklungszyklus verringert. Dieser sicherheitsbewusste Ansatz schützt nicht nur ihre Anwendungen, sondern stärkt auch das Vertrauen der Kunden – ein wichtiger Faktor im heutigen digitalen Zeitalter, in dem Datenschutzverletzungen an der Tagesordnung und Verbesserungen der IT-Sicherheit unerlässlich sind.

OWASP ist auch als Industriestandard für die Webanwendungssicherheit anerkannt und verpflichtet sich zu Best Practices für die sichere Softwareentwicklung. Die OWASP-Top-10-Liste wird auch häufig als Maßstab für Sicherheitsprüfer und -analysten verwendet. Werden Sicherheitsschwachstellen nicht behoben, kann dies auf Probleme hindeuten, die sich im allgemeinen Sicherheitsstatus einer Organisation widerspiegeln.

Wie oft wird die OWASP Top 10 aktualisiert?

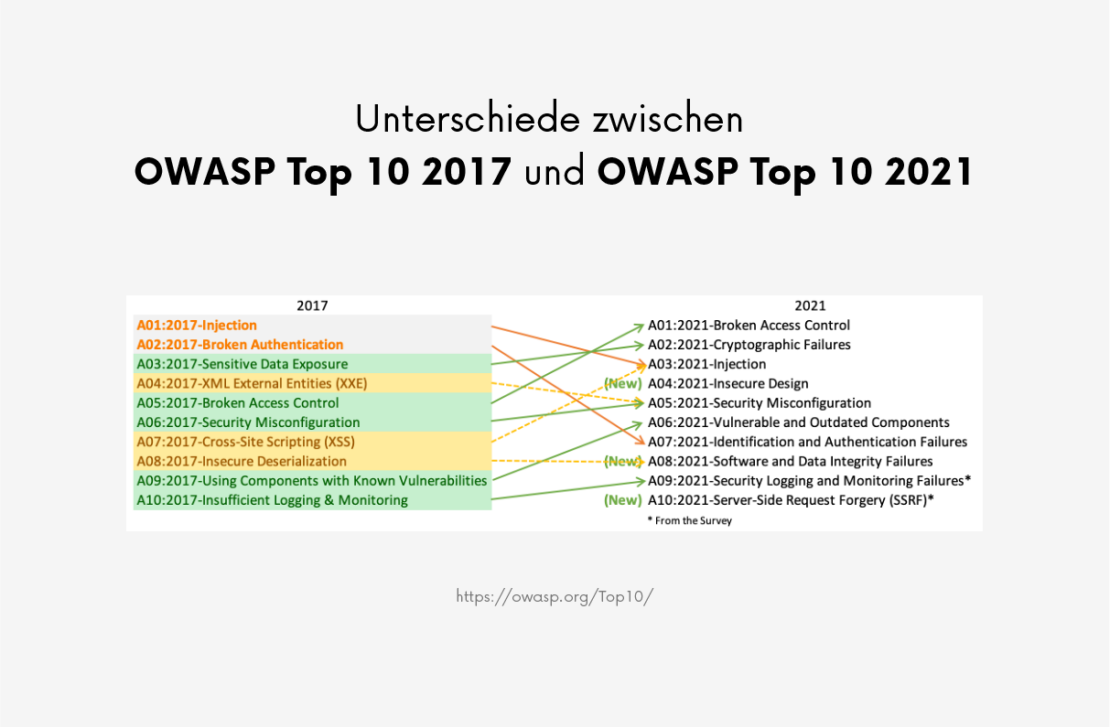

Seit 2003 hat OWASP die Top-10-Liste alle drei bis vier Jahre aktualisiert, um Veränderungen und Fortschritte in der Anwendungssicherheit zu berücksichtigen. Die Rangliste basiert ausschließlich auf aktuellen Forschungsergebnissen und Meinungen, die von der globalen Gemeinschaft der Cybersicherheitsexperten gesammelt wurden. Die letzte Aktualisierung erfolgte im Jahr 2021, wobei neue Sicherheitslücken und Bedrohungen, die im Laufe der Zeit entstanden sind, hervorgehoben wurden.

Unten sehen Sie die Veränderungen in der OWASP Top 10 von 2017 und 2021.

Es gibt drei neue Kategorien, von denen vier umbenannt und in ihrem Umfang verändert wurden. Sie konzentrieren sich auf die Ursachen der Ataxie und nicht nur auf die Symptome.

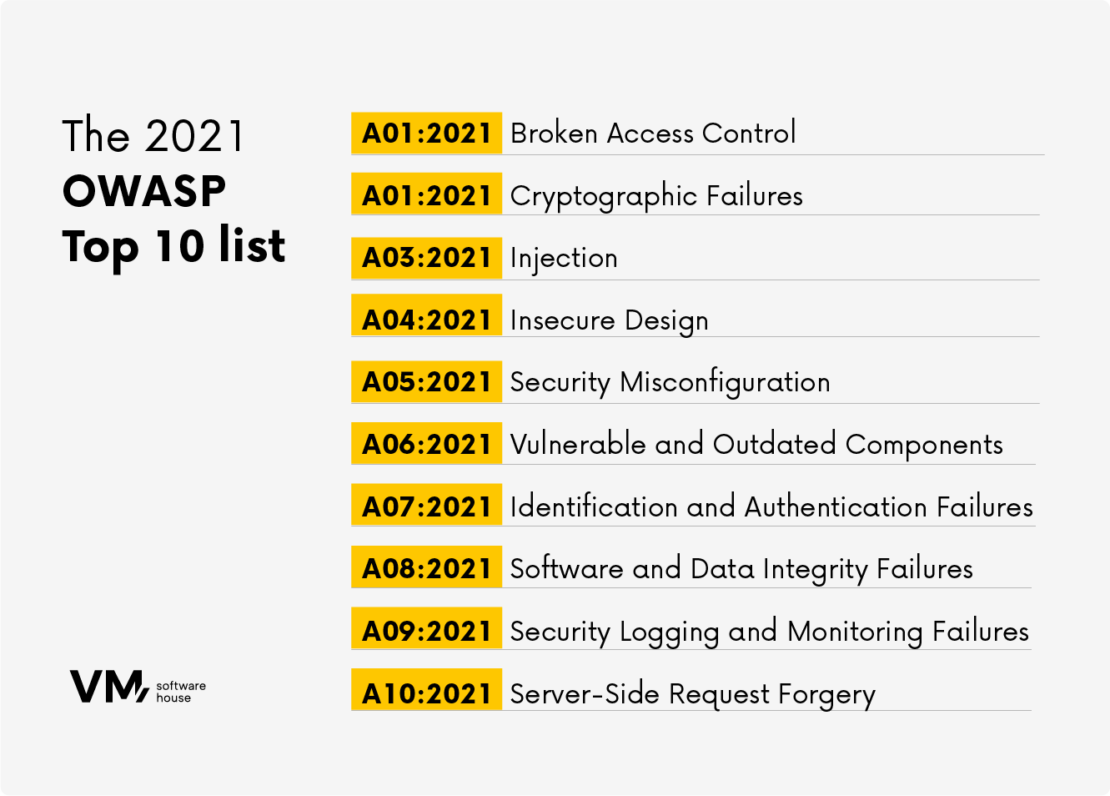

Die wichtigsten Sicherheitsrisiken und wie Sie sie verhindern können

Die OWASP Top 10 identifiziert und erklärt die am weitesten verbreiteten Netzwerksicherheitsbedrohungen und bietet einen Einblick in bekannte Schwachstellen, wie Angreifer diese ausnutzen, und mit welchen Sicherheits-Best Practices und Maßnahmen zur Verbesserung der IT-Sicherheit dies verhindern können..

A01:2021-Broken Access Control

Sicherheitslücken in der Zugriffskontrolle treten auf, wenn die Beschränkungen für die Aktionen, die authentifizierte Benutzer durchführen können, nicht angemessen durchgesetzt werden. Angreifer nutzen diese Schwachstellen aus, um unbefugten Zugriff auf sensible Funktionen, Daten oder Ressourcen zu erhalten.

Wie können wir Sicherheitslücken verhindern?

- Zugangskontrollen sollten sowohl auf Anwendungs- als auch auf Serverebene implementiert werden,

- das Least-Privilege-Prinzip beachten,

- die Zugangskontrolle gründlich zu testen.

A02:2021-Kryptografische Ausfälle

Diese Schwachstelle tritt auf, wenn sensible Daten, wie z. B. Passwörter, Kreditkartennummern oder persönliche Informationen, unzureichend geschützt und für unbefugte Benutzer zugänglich sind.

Wie können wir Sicherheitslücken verhindern?

- Verschlüsselungen verwenden,

- Sichere Übertragungsprotokolle verwenden (z. B. HTTPS),

- Angemessene Zugangskontrollen benutzen.

A03:2021-Injektionsangriffe

SQL-Injection-Schwachstellen treten auf, wenn nicht vertrauenswürdige Daten als Teil eines Befehls oder einer Abfrage an einen Interpreter gesendet werden. Angreifer nutzen diese Schwachstellen aus, um bösartige SQL-Befehle auszuführen, unbefugten Zugriff auf Datenbanken zu erhalten und sensible Daten zu manipulieren oder zu extrahieren.

Wie können wir Sicherheitslücken verhindern?

- Streng parametrisierte Abfragen verwenden,

- Verfahren zur Validierung und Speicherung von Eingaben müssen eingehaöten werden.

A04:2021-Unsichere Konstruktion

Dies ist ein neuer Fokus auf die Sicherheitsrisiken, die oft mit Designfehlern verbunden sind. Die beste Implementierung wird einen Entwurf nicht absichern, wenn nicht zuvor Methoden zum Schutz vor bestimmten Angriffen implementiert wurden.

Wie können wir Sicherheitslücken verhindern?

- Risiken modellieren,

- Sichere Entwurfsmuster und Prinzipien als Grundlage verwenden.

A05:2021-Fehlkonfiguration der Sicherheit

Eine weitere Schwachstelle ergibt sich aus falsch konfigurierten Sicherheitseinstellungen, z. B. Standardkennwörtern, unnötigen Diensten oder zu freizügigen Zugriffskontrollen. Angreifer nutzen diese Fehlkonfigurationen aus, um sich unbefugten Zugriff zu verschaffen, die Rechte zu erweitern oder Systeme zu kompromittieren.

Wie lassen sich Risiken vermeiden?

- Regelmäßige Durchführung von Sicherheitsbewertungen,

- Implementierung automatisierter Konfigurationsmanagement-Tools.

A06:2021 – Anfällige und veraltete Komponenten

Viele Webanwendungen stützen sich auf Bibliotheken, Frameworks oder Komponenten von Drittanbietern, die Sicherheitslücken enthalten können. Ein Angreifer kann diese Schwachstellen ausnutzen, um unbefugten Zugriff zu erhalten oder beliebigen Code auszuführen.

Wie kann man sie verhindern?

- Regelmäßiges Aktualisieren der Software,

- Überwachung der Sicherheit,

- Verwendung von Tools zur Analyse der Softwarezusammensetzung, um Schwachstellen in Komponenten von Drittanbietern zu erkennen und zu beheben.

A07:2021-Identifizierungs- und Authentifizierungsfehlfunktion

Authentifizierungsschwachstellen ermöglichen Angreifern das Knacken von Benutzerkonten, Passwörtern, Sitzungs-Tokens oder Schlüsseln. Zu den typischen Identifizierungsfehlern gehören schwache Kennwörter, Sitzungsbehebungen, andere Identifizierungs- und Authentifizierungsfehler und unzureichende Authentifizierungsmechanismen.

Zu den Risikominderungsstrategien gehören

- Implementierung von sicheren Authentifizierungsmethoden,

- Durchsetzung starker Passwortrichtlinien,

- Aktivierung der Multifaktor-Authentifizierung,

- Regelmäßige Aktualisierung der Sitzungs-Tokens.

A08:2021 – Software- und Datenintegritätsfehlfunktionen

Diese Schwachstelle bezieht sich auf das Risiko unbefugter Änderungen an Software oder Daten, die zu schwerwiegenden Datenintegritätsfehlern oder -verletzungen führen können. Wenn die Software- oder Datenintegrität versagt, können Angreifer das System manipulieren oder verändern, was zu potenziellen Sicherheitsverletzungen, Datenbeschädigungen oder zum Verlust des Vertrauens in das System führen kann.

Sicherheitsbewertungen erfordern einen vielschichtigen Ansatz, der Folgendes umfasst:

- Implementierung robuster Zugriffskontrollen und Authentifizierungsmechanismen, um den unbefugten Zugriff auf sensible Daten und Systemressourcen einzuschränken.

- Einsatz von Verschlüsselungs- und Hashing-Techniken zum Schutz von Daten im Ruhezustand und bei der Übertragung, um sicherzustellen, dass die Daten vertraulich und fälschungssicher bleiben.

- Implementierung sicherer Kodierungsverfahren, wie z. B. Eingabevalidierung und Ausgabeverschlüsselung, um Injektionsangriffe und andere Formen der Datenmanipulation zu verhindern.

- Regelmäßige Prüfung und Überwachung von Systemprotokollen auf verdächtige Aktivitäten oder unbefugte Änderungen, um Sicherheitsvorfälle rechtzeitig zu erkennen und darauf reagieren zu können.

- Aktualisierung der Software und der Infrastrukturkomponenten mit Sicherheits-Patches und -Updates, um bekannte Schwachstellen zu beheben und das Risiko eines Missbrauchs zu verringern.

A09:2021-Sicherheitsprotokollierung und Überwachung von Fehlern

Diese Schwachstelle bezieht sich auf Mängel in der Fähigkeit einer Anwendung, sicherheitsrelevante Ereignisse und Fehler angemessen zu protokollieren, sowie auf das Versäumnis, diese Protokolle wirksam zu überwachen. Die Sicherheitsprotokollierung und -überwachung sind entscheidende Komponenten jeder soliden Sicherheitsstrategie, da sie einen Einblick in die Aktivitäten innerhalb einer Anwendung oder eines Systems ermöglichen und somit eine rechtzeitige Erkennung von und Reaktion auf Sicherheitsvorfälle erlauben.

Zu den Risikominderungsstrategien gehören

- Festlegen einer Protokollierungsstrategie,

- Zentralisierung von Protokollen an einem sicheren Ort und Implementierung geeigneter Zugriffskontrollen, um unbefugten Zugriff oder Manipulationen zu verhindern.

- Einsatz von Tools und Techniken zur Analyse von Protokollen, um Muster, Anomalien oder Indikatoren für Kompromisse in den Protokollen zu erkennen.

- Festlegung von Verfahren für die Reaktion auf Vorfälle, die die im Falle eines Sicherheitsvorfalls zu ergreifenden Maßnahmen beschreiben, einschließlich der Analyse von Protokollen, der Eskalation von Warnmeldungen und der wirksamen Eindämmung von Bedrohungen.

A10:2021-Server-seitige Anforderungsfälschung

Diese Sicherheitsanfälligkeit tritt auf, wenn ein Angreifer einen Server manipuliert, um in seinem Namen bösartige Anfragen auszuführen. Diese Schwachstelle ermöglicht es Angreifern, mit internen Systemen zu interagieren oder Aktionen auszuführen, auf die der Server normalerweise Zugriff hätte, was zu unberechtigtem Datenzugriff, serverseitiger Privilegienerweiterung und sogar Remotecodeausführung führen kann.

Zu den Risikominderungsstrategien gehören:

- Implementieren einer strengen Eingabevalidierung,

- Bereinigung der von Nutzern angegebenen URLs,

- Einschränkung der Serverfunktionen für den Zugriff auf sensible Ressourcen,

- Verwendung von Sicherheitsmaßnahmen auf Netzebene, wie Firewalls und Segmentierung.

OWASP-Empfehlungen für sichere Anwendungen

Die OWASP-Organisation bietet einen umfassenden Satz von Empfehlungen für Anwendungs- und Sicherheitspraktiken. Diese Empfehlungen dienen als Richtlinien für Entwickler zur Erstellung sicherer Anwendungen. Diese Sicherheits-Best Practices decken verschiedene Aspekte ab, darunter:

- Regelmäßige Software-Updates und Patches können mögliche Sicherheitslücken verhindern.

- Verwendung von Bibliotheken und Frameworks zur sicheren Programmierung, die auf ihre Sicherheit geprüft wurden.

- Gründliche Tests zur Ermittlung und Behebung von Sicherheitsschwachstellen. Dies umfasst sowohl automatisierte als auch manuelle Tests.

- Übernahme der OWASP-Sicherheitsstandards und -Leitlinien.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass OWASP eine unschätzbare Unterstützung für die Gewährleistung der Softwaresicherheit bietet. Wenn wir die Empfehlungen in der Top-10-Bedrohungsliste verstehen und richtig umsetzen und Sicherheits-Best Practices befolgen, können wir das Risiko von Sicherheitsverletzungen deutlich verringern und wertvolle Daten schützen.

Natürlich endet der Weg zur sicheren Softwarecodierung nicht mit den OWASP Top 10. Es ist ein fortlaufender Prozess, der regelmäßige Aktualisierungen, kontinuierliches Lernen und die sorgfältige Anwendung bewährter Verfahren erfordert. Wenn Sie mehr darüber erfahren möchten, wie wir die Sicherheit aller von uns bereitgestellten Komponenten und Anwendungen gewährleisten, nehmen Sie bitte Kontakt mit uns auf; wir teilen gerne unsere Erfahrungen mit Ihnen und beraten Sie zu den richtigen Lösungen.