Inhaltsverzeichnis

Was sind die häufigsten Bedenken bei der Umstellung auf die Cloud?

Unternehmen können sich bei der Migration in die Cloud unsicher fühlen, unter anderem weil sie befürchten, dass sensible Daten durch die Übertragung an einen Drittanbieter dem Risiko des Verlusts, möglicher Verstöße oder unbefugter Zugriffe ausgesetzt werden. Was könnte die Verzögerung des Migrationsprozesses noch beeinflussen? 1. Mangelnde Kontrolle Wenn Unternehmen ihre Daten und Anwendungen in die Cloud verlagern, geben sie einen Teil der Kontrolle über ihre Infrastruktur ab. Ein solcher Verlust kann Unternehmen beunruhigen, da sie sich weniger in der Lage fühlen, ihre Daten effektiv zu verwalten und zu überwachen und für eine bestimmte Gruppe von Nutzern darauf zuzugreifen. 2. Konflikt mit GDPR Bei der Auswahl eines Cloud-Anbieters sollten Unternehmen wissen, ob der Anbieter Serverstandorte außerhalb der EU oder in den USA unterhält. Befinden sich Cloud-Server in den USA, erhält die US-Regierung durch den “CLOUD Act” auf Anfrage Zugang zu den in der Cloud gespeicherten Daten. Die Übermittlung personenbezogener Daten an US-Behörden im Rahmen dieses Gesetzes steht im Widerspruch zu den Bestimmungen der Allgemeinen Datenschutzverordnung (GDPR). Dies kann zu Problemen für Unternehmen führen, da Artikel 82 der DSGVO in einem solchen Fall das Recht einräumt, gegen die verantwortliche Person und den Datenverarbeiter vorzugehen. 3. Unterbrechung der Geschäftstätigkeit Störungen oder Ausfälle von Cloud-Diensten können den Geschäftsbetrieb beeinträchtigen und zu möglichen Unterbrechungen und finanziellen Verlusten führen. Unternehmen verfügen oft über komplexe IT-Umgebungen mit Altsystemen und -anwendungen. Die Migration dieser Systeme in die Cloud und die Gewährleistung einer nahtlosen Integration kann ein komplexer und zeitaufwendiger Prozess sein. 4. Kosten Cloud-Dienste bieten zwar Skalierbarkeit und Kosteneinsparungen, aber es können auch Bedenken hinsichtlich der Gesamtkosten für die Umstellung auf die Cloud und der laufenden Betriebskosten bestehen. Unternehmen befürchten möglicherweise unvorhergesehene Ausgaben wie Preiserhöhungen für die Server oder Cloud-Betreiber oder insgesamt die Schwierigkeit, die Nutzungs- und Servicekosten genau abzuschätzen. 5. 24/7 Verfügbarkeit Der Zugriff auf Unternehmensdaten muss rund um die Uhr gewährleistet sein. Eine sichere Cloud bedeutet auch, dass alle beteiligten Systeme und Netze fehlertolerant sein müssen.Was sind die Sicherheitsrisiken für Daten in der Cloud?

Im Allgemeinen ist die Cloud jedoch genauso sicher, wenn nicht sogar sicherer als eine Festplatte, ein physischer Server oder ein Rechenzentrum. Das liegt daran, dass die in der Cloud gespeicherten Daten in der Regel verschlüsselt sind und die großen Cloud-Computing-Unternehmen einige der weltbesten Datensicherheitsexperten eingestellt haben, um die Daten an mehreren Standorten zu speichern. Für den Fall, dass die Hardware ausfällt oder es zu Verletzungen der Sicherheit eines Teils des Systems, kommt sind sie daher im Regelfall vorbereitet. Die meisten der größten Datenschutzverletzungen bisher betrafen herkömmliche Software auf lokalen Servern und nicht in der Cloud gespeicherte Daten. Allerdings ist kein Cloud Sicherheitssystem narrensicher. Daher kann das Hochladen von Dateien in die Cloud, die unwissentlich mit Malware infiziert wurden, gespeicherte Daten gefährden und das Risiko einer Infektion des Geräts, das für den Zugriff auf die Daten verwendet wird, erheblich erhöhen. Zu den am häufigsten angeführten Risiken für die Cloud-Sicherheit gehören.- Datenschutzverletzungen: Anbieter von Cloud-Diensten speichern viele sensible Daten für viele Kunden, was sie zu attraktiven Zielen für Cyberkriminelle macht. Ein Verstoß kann zur Offenlegung sensibler Informationen, zu finanziellen Verlusten und zur Schädigung des Rufs eines Unternehmens führen.

- Ungesicherte APIs: Wenn sie schlecht konzipiert sind oder Sicherheitslücken aufweisen, können Angreifer sie ausnutzen, um unbefugten Zugriff auf Daten und Dienste zu erhalten.

- Insider-Bedrohungen: Mitarbeiter, Auftragnehmer oder andere Personen mit Zugang zur Cloud-Infrastruktur können versehentlich oder böswillig Daten oder Systeme gefährden.

- Fehlkonfiguration: Falsch konfigurierte Cloud-Ressourcen wie Speicher, Datenbanken oder Zugangskontroll-Einstellungen können zu Sicherheitsschwachstellen führen.

- Denial of Service (DoS)-Angriffe: Cloud-Dienste können das Ziel von DoS-Angriffen sein, die darauf abzielen, die Infrastruktur zu überlasten und legitime Nutzer am Zugriff auf die Dienste zu hindern.

- Geteilte Sicherheitsverantwortung: Wenn mehrere Kunden dieselben Hardware- und Softwareressourcen gemeinsam nutzen, kann dies das Risiko erhöhen, dass die Sicherheitsverletzung eines Mieters die Sicherheit und Leistung anderer Kunden beeinträchtigt, die dieselbe Infrastruktur nutzen.

Drei Bereiche mit Sicherheitsstrategien für die Cloud

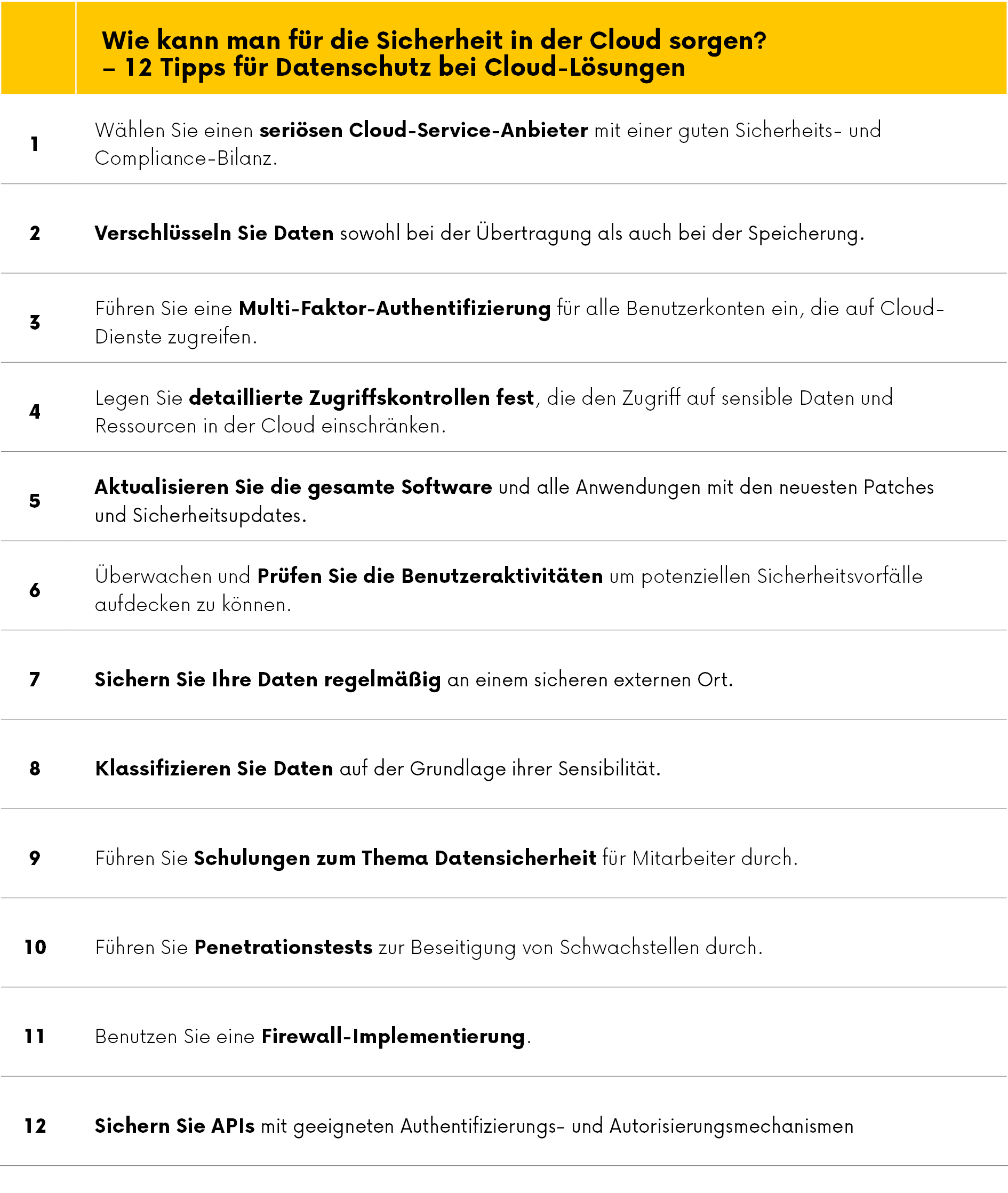

1. Datensicherheit

Um die Sicherheit sensibler Daten zu gewährleisten, ist es wichtig, sie angemessen vor unbefugtem Zugriff, Änderung und Löschung zu schützen. Die Sicherung der Übertragungswege umfasst die Verschlüsselung der Daten und die Verfolgung ihres Flusses. Eine vom TÜV durchgeführte Studie ergab, dass 39 % der Unternehmen beim Thema Cloud-Sicherheit sich eine spezielle verschlüsselte Datenübertragung zum und vom Cloud-Anbieter wünschen. Bei Unternehmen mit weniger als 500 Mitarbeitern steigt dieser Anteil auf 41 Prozent. Bei den Unternehmen mit mehr Mitarbeitern betonen dagegen nur 38 Prozent die Bedeutung der Datenverschlüsselung. Schauen wir uns einmal genauer an, wie sich die Verschlüsselung auf die Sicherheit auswirkt:- Übertragung von Daten

- Datenschutz von Seiten des Cloud Servers

- Datenschutz von seiten des Clients

2. Zugriffskontrolle in der Cloud

Die Systeme sollten so konzipiert sein, dass nur befugte Personen Zugang erhalten. Die Art und Weise, wie Rollen konfiguriert werden, sollte auch sicherstellen, dass die Erlaubnis zum Ändern oder Löschen von Daten auf die entsprechenden Benutzer beschränkt ist. Dies erfordert angemessene Einschränkungen der Berechtigungen und die Verwendung von Verschlüsselung, um die Lesbarkeit zu begrenzen. Auch die Anmeldedaten des Administrators und die Verschlüsselungsschlüssel müssen geschützt werden, um diese Einschränkungen aufrechtzuerhalten.3. Serverstandort und Einhaltung von Rechtsvorschriften

Die sichersten Clouds zeichnen sich vor allem durch Serverstandorte innerhalb der EU aus, da sie dort den strengen DSGVO-Datenschutzrichtlinien unterliegen. Bei Cloud-Diensten, die außerhalb Europas angesiedelt sind, ist Vorsicht geboten. Diese Dienste haben deutlich geringere Datenschutzanforderungen. Der Standort des Servers steht in engem Zusammenhang mit der Einhaltung einschlägiger Gesetze und Vorschriften, die für Daten gelten, wie z. B. die GDPR-Richtlinie zum Schutz der personenbezogenen Daten von EU-Bürgern. In der Regel gelten die Datenschutzgesetze des Landes, in dem sich der Server befindet. Cloud-Service-Anbieter, die mit „Hosting in Deutschland” werben, unterliegen daher den strengen deutschen Datenschutzgesetzen. Zu diesen Unternehmen gehören die Deutsche Telekom, der Hosting-Anbieter STRATO und kleinere Cloud-Anbieter wie CenterDevice. Andere Unternehmen bieten „EU-Hosting” an. Hier gelten die Datenschutzrichtlinien 95/46/EG und 2002/58/EG. Auch die EU-Länder haben ihre eigenen Datenschutzgesetze. Im Bereich der Cloud-Dienste haben Amazon (AWS) und Azure Niederlassungen in Deutschland; so betreibt Amazon derzeit drei Rechenzentren in Europa: Frankfurt, London und Dublin. Unternehmen können sich dafür entscheiden, ihre Daten nur auf europäischen Servern zu speichern und sie nicht in die USA oder andere Länder zu übertragen.Wer ist für die Sicherheit der Infrastruktur in der Cloud verantwortlich?

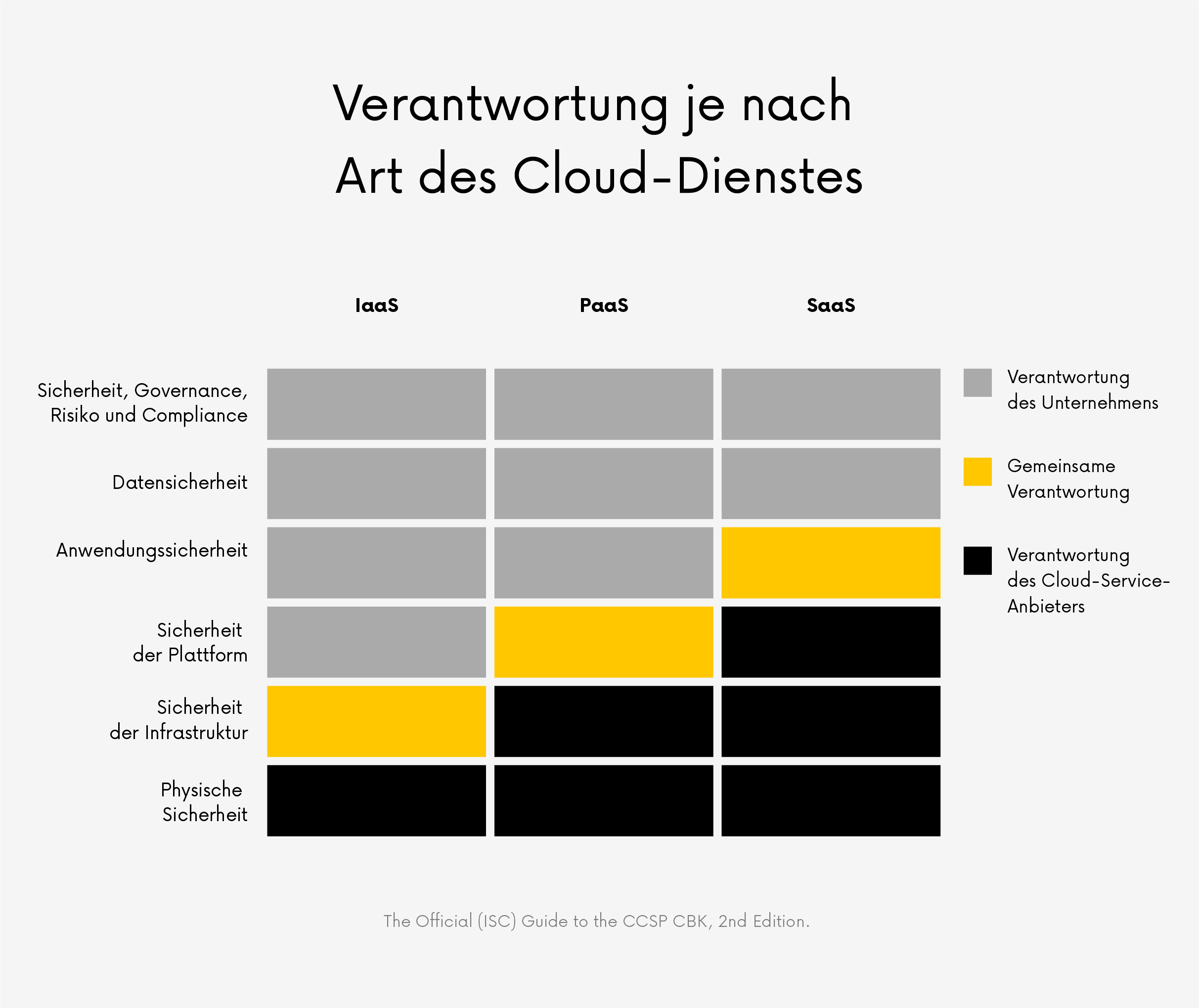

Die moderne Cloud von heute ist extrem sicher und zuverlässig, solange der Cloud-Service-Anbieter (CSP) über eine umfassende, robuste Strategie für die Cloud-Datensicherheit verfügt, die speziell zum Schutz vor Risiken und Bedrohungen entwickelt wurde. Größere Cloud-basierte Unternehmen verfügen über die Ressourcen, um die Sicherheitsmaßnahmen in ihrer gesamten IT-Umgebung aufrechtzuerhalten und auf dem neuesten Stand zu halten – ein ressourcenintensives Unterfangen, mit dem kleine und mittlere Unternehmen oft überfordert sind. Dennoch ist es wichtig zu bedenken, dass der Cloud-Anbieter nur teilweise für die Datensicherheit verantwortlich ist. Cloud-Service-Sicherheit basiert auf dem Modell der geteilten Verantwortung, was bedeutet, dass sie sowohl von den Internetanbietern als auch von ihren Kunden gehandhabt werden sollte. Je nach Modell, d.h. IaaS, PaaS oder SaaS, teilen sich Anbieter und Unternehmen die Verantwortung für den sicheren Betrieb einzelner Anwendungen und den Anwendungsschutz.Cloud-Dienste werden in die folgenden Modelle unterteilt:

- Infrastructure-as-a-Service (IaaS) – Bei diesem Modell stellt der Anbieter die Infrastruktur zur Verfügung, auf der das Unternehmen Software, z. B. ein Betriebssystem oder eine Anwendung, installieren und nutzen kann.

- Platform as a Service (PaaS) – Der Anbieter stellt die Hardware- und Software-Plattform bereit und verwaltet sie. Das Anwenderunternehmen organisiert die Anwendungen auf der Plattform und schützt die Anwendungen und Daten in der Cloud.

- Software-as-a-Service (SaaS) – bei diesem Modell bietet der Anbieter ganze Anwendungen als Cloud-Services an. Das Unternehmen des Nutzers hat keinen Zugriff auf die Infrastruktur und Plattform und verfügt allenfalls über begrenzte individuelle Sicherungsmöglichkeiten.

Zusammenfassung

Auch wenn die Herausforderungen der Cybersicherheit für Unternehmen heute allgegenwärtig sind, sind Organisationen nicht schutzlos gegen die Gefahren, die in diesem Bereich lauern. Wichtig ist eine regelmäßige Analyse, um die Gefahren in der Cloud zu minimieren und das eigene Sicherheitsniveau zu erhöhen. Dazu gehören sowohl technische als auch organisatorische Maßnahmen. Wenn ein Unternehmen der Gewährleistung der Cloud-Sicherheit Priorität einräumt, wird es sich mit Sicherheit vor raffinierten Cyberangriffen schützen, die sich im Laufe der Zeit verändern. Benötigen Sie einen erfahrenen Partner für Software-Sicherheit? Nehmen Sie Kontakt mit unseren Ingenieuren auf. Sie helfen Ihnen gerne, herstellerunabhängige und herstellerspezifische Cloud-Sicherheitskonzepte zu entwickeln. Quellen:- secunet.com – Allianz für Cybersicherheit

- Bundesamt für Sicherheit in der Informationstechnik(BSI).

- Deutschland sicher im Netz – DSiN-Blog